@si et l'attaque des machines zombies

Dan Israel - - La vie du site - 160 commentairesBloqué pendant sept heures, notre site porte plainte contre x

Télécharger la videoTélécharger la version audio

@si attaqué par des pirates ! Mercredi 24 juin, entre 17h10 et 00h15, notre site a été rendu totalement indisponible par une attaque informatique en règle. Il a fallu sept longues heures pour que tout rentre dans l'ordre. Comment ? Pourquoi ? Récit.

@si attaqué par des pirates ! Mercredi 24 juin, entre 17h10 et

00h15, notre site a été rendu totalement indisponible par une attaque

informatique en règle. Il a fallu sept longues heures pour que tout rentre dans

l'ordre. Comment ? Pourquoi ? Récit.

Pas d'écran noir, mais tout comme. Sept heures durant, les

internautes se connectant sur le site d'@rrêt sur images se sont heurtés à une page

blanche. Les plus chanceux auront eu droit à une page intrigante indiquant

"Délai d'attente dépassé". Sept heures pendant lesquelles, de l'autre

côté de cette page blanche, les équipes techniques d'@si se sont démenées pour

trouver la cause de cette panne, et la résoudre.

Peu après 17 heures, nous nous sommes aperçus que le site

n'était plus accessible ni pour les visiteurs, ni pour les membres de l'équipe.

Impossible de lire les articles pour les premiers, impossible de poster quoi

que ce soit pour les seconds. Le dernier article mis en ligne, concernant le site de

Jean-Marc Morandini, l'a été à 12h25, le dernier Vite Dit, sur Berlusconi, à 15

heures. Puis plus rien...

Un court instant, nous avons espéré avoir affaire à une classique

défaillance du serveur informatique qui héberge notre site. Il a déjà eu plusieurs

absences subites et de courte durée, ne dépassant pas cinq minutes. Jusqu'à

présent, les soucis avaient toujours été résolus, au pire en redémarrant cette

machine, louée à la société OVH et gérée

par un administrateur réseau privé, R3ZO.

Cette fois, rien de tel. Il faut rapidement se résigner à patienter avant de trouver la solution. Notre webmaster Thomas Scotto ne décèle pas de problèmes sur le serveur, qui fonctionne, et il peut entrer en communication avec lui. Il repère néanmoins que le serveur ne semble répondre à des requêtes (émises par exemple par l'ordinateur d'un @sinaute qui veut se connecter ou consulter un article) qu'une ou deux fois par minute.

Cette statistique signifierait qu'une ou deux personnes seulement sont présentes en même temps sur notre

site : très peu crédible. Il ne réussit même pas à faire accepter

à la bête récalcitrante d'afficher ce magnifique panneau |  |

L'incident est atypique... Adepte des métaphores éclairantes, Thomas décrypte : "C'est un peu comme si nous étions dans un épisode de la série Dr. House : un patient en parfaite santé perd tout à coup la vue. Il fallait amasser les indices pour comprendre pourquoi." Du côté de l'administration réseau, la perplexité est la même. Les soupçons se portent vers une attaque informatique, mais les éléments permettant d'accréditer cette thèse mettent du temps à être réunis. Il faut d'abord écarter l'hypothèse de travaux ou d'une fausse manipulation chez OVH, qui est justement en train de modifier les "politiques de sécurité" sur ses serveurs. La réponse d'OVH est longue à venir, et ce n'est qu'après 20 heures que l'hypothèse est finalement écartée.

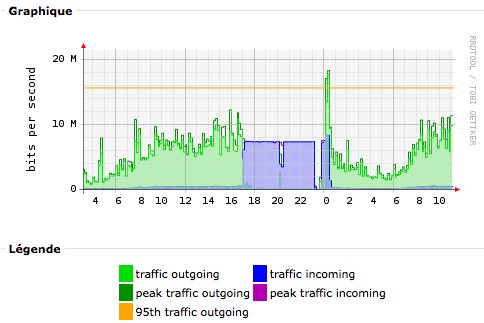

| Ce que Thomas soupçonnait depuis plusieurs heures est donc avéré

: le site d'@rrêt sur images est victime d'une "attaque

par déni de service". "Dans ce type d'attaque, quelques

milliers de machines envoient chacune, en très peu de temps, quelques milliers

de requêtes à un serveur informatique, qui ne peut plus répondre à la masse de

demandes", explique Théo Varier, l'administrateur de R3ZO. Après vérification, les statistiques fournies par le serveur donnent un aperçu de cette brusque montée du nombre de tentatives de connexion.  Suivez la courbe bleue. Suivez la courbe bleue. |

L'attaque des zombies

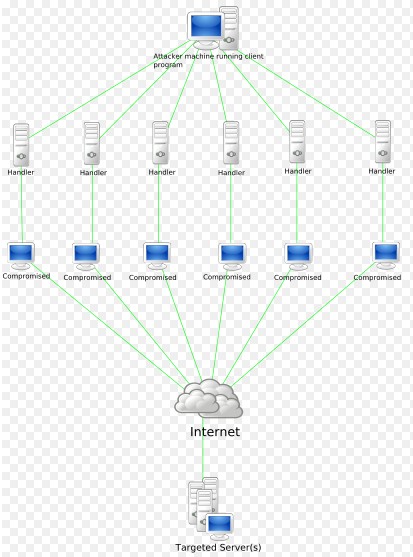

Horreur, des milliers de pirates auraient donc attaqué @si ? Vraisemblablement non. "Nous avons sans doute eu affaire à des "machines zombies", des ordinateurs de simples particuliers, contrôlés à distance et à leur insu par un logiciel pirate", estime Théo. "C'est l'idéal pour que personne ne puisse remonter à la source de l'attaque, analyse Thomas. Ce type d'attaque par déni de service est très efficace mais pas très fin : il s'agit simplement de bloquer un site de l'extérieur, sans y pénétrer et sans rien détruire."

Vous ne comprenez rien ? Wikipedia fournit un schéma Le diagnostic une fois posé, il fallait encore résoudre le

problème. "Nous avons transféré tout le contenu du site vers un second

serveur, détaille Théo. Mais les attaques se sont immédiatement dirigées

vers ce second serveur, qui s'est comporté exactement de la même manière que le

premier." Cela signifie que l'attaque n'était pas dirigée contre

l'adresse IP de notre serveur, mais contre notre nom de domaine. |  |

Il aura encore fallu attendre après 23 heures pour trouver une idée de parade efficace, puis une heure supplémentaire pour la mettre en oeuvre. "En gros, nous avons fait en sorte que notre serveur réponde à chacune des requêtes qui lui étaient adressées", raconte Théo Varier. Chaque ordinateur envoyant des centaines de messages a reçu des centaines de réponses. Soit les machines zombies n'ont pas résisté, soit elles étaient configurées pour cesser de fonctionner en cas de réplique musclée, mais elles ont en tout cas cessé leurs attaques.

L'intention de nuire, quel qu'en soit l'auteur, étant plus que probable, @rrêt sur images a décidé de porter plainte contre x. Nos abonnés, bien entendu, seront tenus au courant des suites de cette plainte. DS.